【ランサムウェア】LockBit 3.0はなぜ成功したのか

最終更新 2023/10/03 21:10

LockBitは、今や世界最大規模のランサムウェア攻撃グループとなっています。

ランサムウェアとは、攻撃によりハッキングしたコンピューターの内部データを暗号化して、複合に必要な秘密鍵を交換条件として身代金を求めるというマルウェアの一種です。

情報のデジタル化が進む現代において、デジタル情報の持つ価値は計り知れないものとなり、プレゼンテーションの資料から国家機密の秘密文章までもがデジタルで管理されています。

ランサムウェアは、これらの情報の価値を逆手にとって、データを元通りにするために金銭を要求するのです。

有名なランサムウェアとしては、2017年5月に23万以上のWindows搭載のPCへ侵入した「WannaCry」が挙げられますが、近年ではLockBitと呼ばれるランサムウェア攻撃グループの「LockBit 2.0」や「LockBit 3.0」による被害が拡大しています。

LockBitによる"データ公開"の仕組み

多くのランサムウェアは、単にデータを暗号化して複合のために金銭を要求するものが多く、仮にユーザーが普段からバックアップを作成しているのならば、意図的に身代金を支払わない場合があります。

しかし、LockBitはデータを暗号化するのみならず、そのデータをサーバーへアップロードして、期限までに身代金が支払われない場合にはそれを公開します。

そのため、仮にバックアップを取っている企業であっても、その中身に機密情報や公開に適さない情報がある場合には身代金を支払わなければなりません。

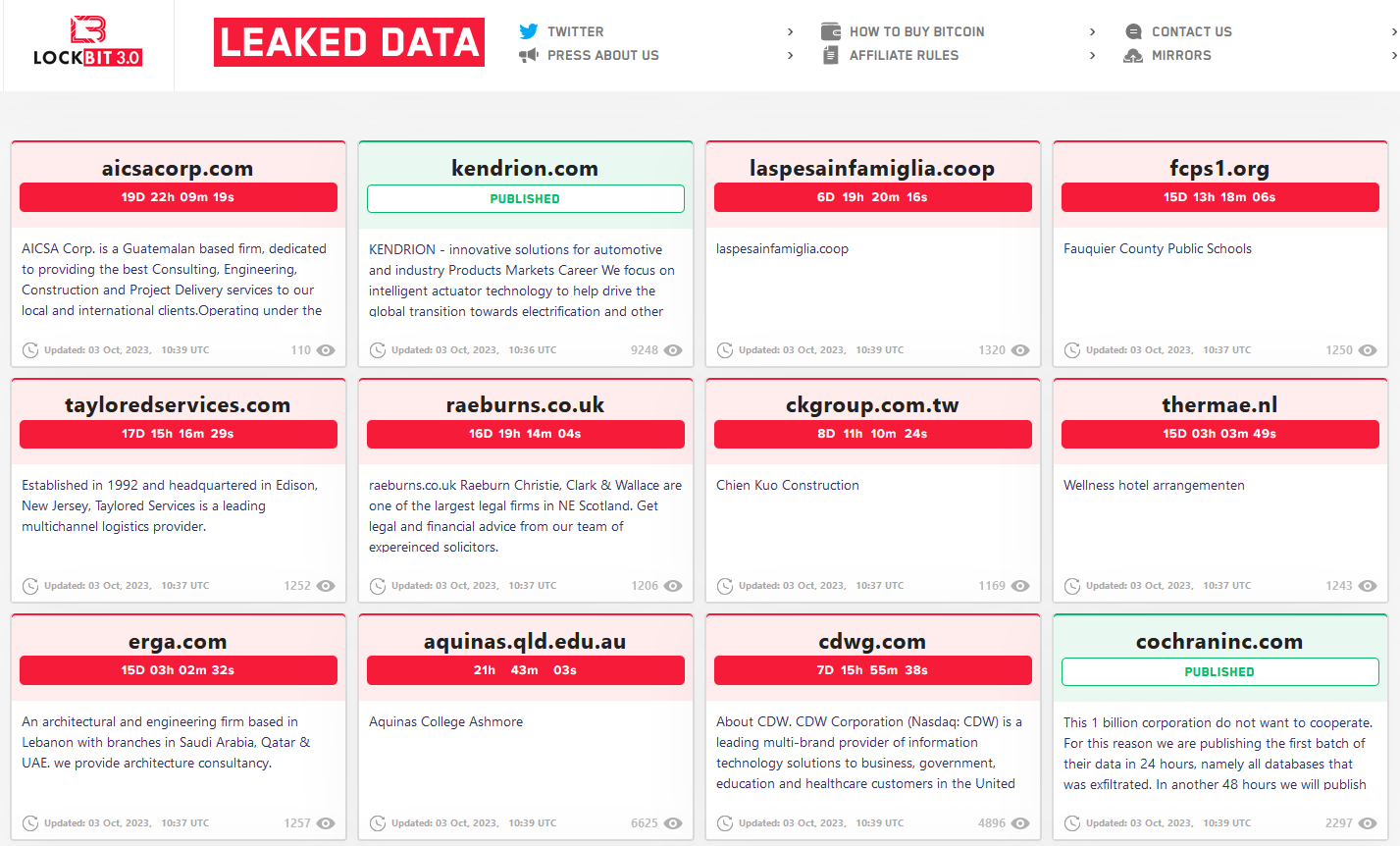

具体的には、以下のようにLockBitが運営するOnionサイト上でデータが公開されます。

LockBitのランサムウェアに感染するとどうなるのか

LockBitのランサムウェアには複数のバージョンがありますが、大体の挙動は類似しています。

LockBitのランサムウェアに感染すると、まずコンピューターに接続されている全てのデバイス内のデータがAES(+ECC)で暗号化/アップロードされて、ファイル名が「オリジナルのファイル名.lockbit」となります。

暗号化後には「Restore-My-Files.txt」「LockBit_Ransomware.hta」というファイルが作成され、Decryption IDとチャット用のOnionアドレスが記載されています(ちなみに、デスクトップの背景画像も同様の内容に変更されます)。

また、身代金の金額は交渉によって決まるため、テキストファイルには記載されていません。

LockBitが高速でファイルを暗号化できる理由

LockBitは、開発者によるアフィリエイトページにおいて、他のランサムウェアよりも暗号化処理が高速であると宣伝されており、実際に短時間でファイルを暗号化することができます。

この暗号化処理が高速である理由は、技術的に最適化されており、かつデータを先頭の4KBだけ暗号化するためです。

具体的には、ハードウェアがAES暗号化をサポートしている場合には、暗号化処理がハードウェアアクセラレーションで実行されます。

また、巨大なファイルでも一瞬で暗号化するために、データの処理は先頭の4KBのみ行われます。つまり、もしもファイルがプレーンテキスト形式のものであれば、先頭4KBが暗号化されても復元できる可能性があります。 ただ、現実には多くのデータはバイナリ形式となっており、一部でも破損すると修復が難しいため、復元できることはほとんどありません。

アフィリエイトシステム

LockBitは、グループのメンバーが全ての攻撃を行うのではなく、アフィリエイトと呼ばれるシステムを導入して外部のハッカーに攻撃を委託しています。

これにより、ハッカーは得た身代金の20%をLockBitへ渡すことを条件として、LockBitのマルウェアとリークサイトを利用することができるのです。

公式サイトのアフィリエイトプログラムを説明しているページには、以下のような記載があります。

私たちはオランダに住んでいますが、政治とはまったく無縁で、お金にしか興味がありません。

当社には常に無制限のアフィリエイトがあり、すべての専門家にとって十分なスペースがあります。

あなたがどの国に住んでいるか、どのような種類の言語を話すか、あなたが何歳であるか、どのような宗教を信じているかは関係なく、地球上の誰でも、一年中いつでも私たちと一緒に働くことができます。

何よりもまず、私たちは結束力のある経験豊富なペンテスターのチームを探しています。

2番目のターンでは、アクセス プロバイダーと協力する準備ができています。

販売または引き換えの割合についてですが、私たちを完全に信頼する必要があります。 私たちは完全に透過的なプロセスを提供します - 被害者とのコミュニケーションを制御できます。 会社が暗号化されていて支払いをしていない場合、盗まれたデータがブログに表示されることになります。

また、ネットワークを暗号化せず、盗んだデータを地球上最大のブログに投稿して販売したいだけの人々とも協力しています。

このアフィリエイトシステムに応募するには、以下の8項目への回答が求められます(全て必須ではありません)。

日本語訳は以下の通りです。

アフィリエイトプログラムへの参加に書類選考があるという点においては、LockBitへの協力は一般的な企業の就活と類似しており、LockBit自体がとてもビジネス化されていると伺えます。

攻撃のターゲットと禁止事項

「お金にしか興味がない」と記述しているLockBitですが、アフィリエイトプログラムに参加する場合には、攻撃のターゲットや身代金交渉についていくつかの興味深い禁止事項があります。本章では、その一部を紹介させて頂きます。

暗号化してはいけないターゲット

アフィリエイトプログラムでは、以下のインフラ関連施設に攻撃を仕掛ける場合、データを暗号化することを禁止しています。ただし、これらの施設からデータを盗み、身代金を要求することは許可されます。

・原子力発電所、火力発電所、水力発電所、その他同様の組織などの重要インフラ

・パイプライン、ガスパイプライン、石油生産ステーション、製油所、およびその他の同様の組織などの石油およびガス産業

・心臓病センター、脳神経外科、産科病院など、ファイルの破損が死につながる可能性がある施設、つまりコンピューターを使用したハイテク機器での外科手術が行われる可能性のある施設

攻撃してはいけない国

LockBitの開発関係者がソ連で生まれ育ったという理由から、以下の旧ソ連諸国への攻撃が禁止されています(現在はオランダに拠点を置いています)。

アルメニア、ベラルーシ、グルジア、カザフスタン、キルギス、ラトビア、リトアニア、モルドバ、ロシア、タジキスタン、トルクメニスタン、ウズベキスタン、ウクライナ、エストニアなど

また、LockBitのマルウェアは、コンピュータの言語がロシア語に設定されていると感染せずにプログラムを終了します。

法執行機関に対する攻撃

LockBitは、法執行機関に対する攻撃を「非常に賞賛に値する(=very commendable)」としています。

その理由について、警察などは"後払いとしてのペネトレーションテスト"であるLockBitを違法とし、その功績を評価しないためと説明しています。

また、「適切なコンピュータネットワークのセットアップは非常に重要であり、コンピュータの読み書きができない場合は罰金を科せられるのだ」という皮肉の言葉が記載されています。

LockBitのブランド宣伝

LockBitは、自らのブランド価値について以下のように宣伝しています。

また、ロシア語から英語に翻訳されたものを、私の独断と偏見で日本語に翻訳していますから、日本語として不適切な表現が含まれている可能性がありますので、ご了承ください。

LockBitのブランドについて

世界中の多くの人々が私たちのことを知っており、ターゲットとなった企業からも信頼されており、私たちと協力しても安全であることをすべての人に示しています。私たちは自分の言葉に責任があり、私たちは誰にも騙されたことがなく、常に約束を履行しています。 復号化作業により、盗まれたデータは削除されます。

安定性

私たちは3年間取り組んできましたが、ランサムウェアに関するネガティブなニュースに怯えて立ち止まることはなく、今までFBIに捕まることはありませんでした。 彼らが3年以内に私たちを捕まえられないのですから、おそらくこれからも決して捕まえることはできないでしょう。そして私たちは活動を続けます。 また、LockBitは最高のソフトウェアであり、幅広いオペレーティングシステムとアーキテクチャを攻撃できます。

アフィリエイターへの支払い

多くのアフィリエイトプログラムがこれまで行ってきたように、そしてこれからも行うように、私たちがあなたをだまして出口詐欺を行うことはできません。 さらに、私たちは3年間で多額のお金を稼いだので、数百万ドルという取るに足らない金額のせいであなたの評判を傷つけても意味がありません。 また、私たちは、盗まれた企業データをできる限り長くブログに保存します。 そのため、バックアップがあって復号化ツールにお金を払う必要がない企業でも、漏洩を恐れて盗まれたデータにお金を払います。

支払い金額の制限

私たちには支払い制限がありません。一般的な個人や企業は、どんな所得レベルでも暗号化できます。 私たちにとっては、500万ドルでも5,000万ドルでも、どんな支払いでも嬉しいです。 なぜなら、私たちは自分たちの仕事とプロセスそのものを愛しているからです。お金は良い追加物にすぎません。 DDoS対策システムと多数のミラーサーバー、企業との安定した通信は、身代金を支払わせるために非常に重要です。

回収会社との安全のコミュニケーション

交渉を行う会社と安全にコミュニケーションをとることは、通信の秘密を守り、交渉の中断を避けるのに非常に役立ちます。

LockBitのバグ報奨金プログラム

バグ報奨金プログラム(脆弱性報奨金制度)は、製品やサービスを提供する企業が、その製品の脆弱性に関する報告を外部の専門家や研究者から受けて、その対価として報奨金を支払う制度です。

この制度を利用することによって、開発者は一般のユーザーが気付く前にバグを発見し、対処することができます。

このバグ報奨金プログラムを、LockBitは導入しているのです。以下の文章は、公式サイトに記載されている内容です。

バグ報奨金プログラム

私たちはゼロデイ脆弱性攻撃の可能性が常に存在することを理解しており、あらゆる手段を使ってこの脅威と戦います。

クリアネット上の正当なサービスがバグ報奨金プログラムを設置することは多く、有名な例だとGoogleやGithub、Appleなどが高額な報奨金を用意しています。

しかし、ダークウェブ上の犯罪サービスがバグ報奨金プログラムを設置することは極めて異例で、いかにLockBitがビジネスとして成功しているのかを示しています。

最後に

本記事では、ランサムウェアの「LockBit」が成功した理由や、彼らの思想について記述させて頂きました。

LockBitは高度かつ合理的なシステムで運営されており、その善悪は一旦考えないとして、彼らを摘発するのは極めて困難であると推測されます。

果たして、"守るべき資産が大きい一方、攻撃力と防御力が小さい"という現代の日本社会は、このような「完璧で究極のランサムウェア」にどのような対応をしていけば良いのでしょうか。

国連は、ウクライナ支援のために1年間で約19億円を集めましたが、旧ソ連からのハッカー組織がその金額を数時間で奪い取っているのですから、驚きです(笑)。